L’accès à distance, c’est-à-dire la connexion aux solutions et aux actifs depuis n’importe où dans le monde, a énormément évolué ces dernières années. Ce qui était autrefois un atout utile est devenu une norme minimale dans l’entreprise moderne. En effet, les employés, les partenaires, les clients et les autres parties prenantes s’attendent désormais à pouvoir tout accéder de n’importe où et à l’aide de n’importe quel appareil.

Si ce changement était déjà bien entamé en fin 2019, la pandémie en a accéléré l’évolution. Les équipes de gestion cherchant à réduire l’impact de la pandémie sur leurs opérations, elles ont soudainement dû trouver un moyen de poursuivre leurs activités avec un personnel à distance. Même aujourd’hui, alors que nous avançons avec espoir vers la phase de récupération de la pandémie, il est clair que le travail à distance s’est ancré dans les façons de faire de plusieurs et est là pour rester.

Cela pose une question intéressante aux propriétaires d’entreprises et gestionnaires : comment peuvent-ils bénéficier de la flexibilité et l’agilité de l’accès à distance de manière significative? Et comment y parvenir sans compromettre la sécurité de l’entreprise ?

Le rôle du Zero Trust dans la cybersecurité à distance

Lorsque nous autorisons l’accès à distance, nous laissons derrière l’environnement restreint du bureau traditionnel et étendons considérablement les limites de l’entreprise. Les mécanismes de sécurité traditionnels basés sur la confiance ne sont pas adaptés à ce nouveau mode de fonctionnement.

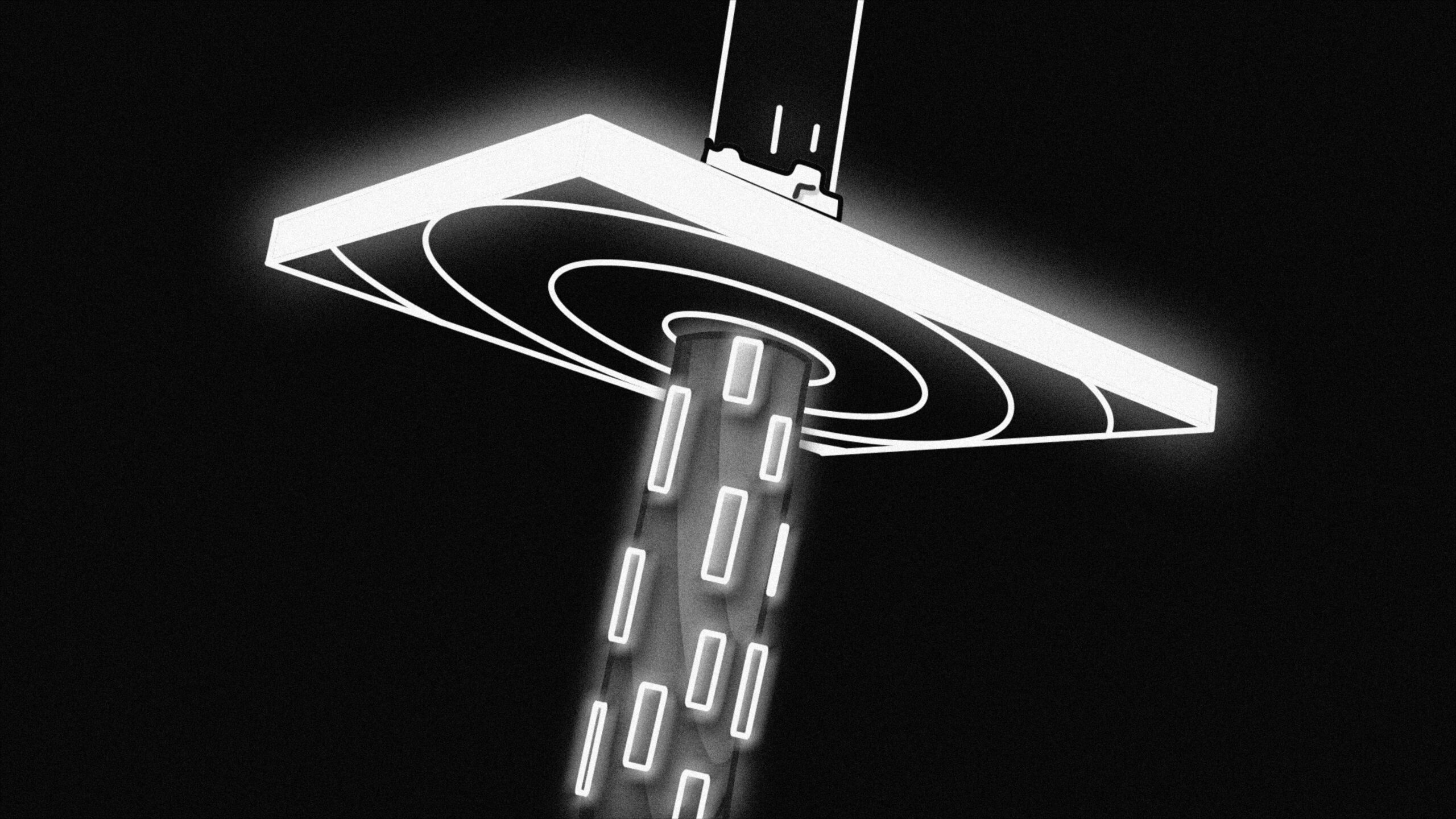

Puisque les accès légitimes peuvent provenir d’une variété d’endroits et de plusieurs appareils différents, un modèle Zero Trust est nécessaire. Le modèle de sécurité Zero Trust est basé sur une vérification complète de l’identité de tous les utilisateurs, indépendamment de leur localisation, du réseau ou de l’appareil qu’ils utilisent.

Avec le Zero Trust en place, il importe peu que l’utilisateur se trouve au siège social de l’entreprise, qu’il utilise un appareil appartenant à l’entreprise et connecté au réseau interne ou qu’il utilise son propre appareil connecté au WiFi public sur un autre continent. Les protocoles de vérification d’identité sont les mêmes. Chaque utilisateur, pour chaque événement d’accès, doit subir le même processus.

MaaS360 dans le cadre du modèle Zero Trust

MaaS360 se positionne comme une solution intelligente aux problèmes liés à l’accès à distance. Avec MaaS360, les entreprises peuvent profiter des bénéfices d’un modèle d’accès à distance tout en tirant parti de tous les avantages qu’il procure. Dans un même temps, elles sont protégées par des protocoles d’accès Zero Trust conçus pour renforcer la sécurité, même si les utilisateurs, les appareils, les réseaux et les exigences d’accès se diversifient de plus en plus.

La solution a été conçue en tenant compte de cette diversité, s’assurant ainsi de sécuriser une gamme d’appareils différents allant des ordinateurs de bureau et portables aux téléphones intelligents et tablettes. Elle utilise également une approche avant-gardiste de la sécurité des réseaux, couvrant les technologies portables et les appareils compatibles avec l’Internet des objets (IoT), soutenue par la plateforme Watson d’IBM. Cette solution innovante est basée sur de l’intelligence artificielle qui alimente les capacités de détection et d’atténuation des menaces de MaaS360. L’objectif est de faire passer l’accès et la sécurité au niveau supérieur en anticipant et en neutralisant activement les menaces – avant qu’elles ne se concrétisent, plutôt que de travailler de manière passive et réactive.

Principaux avantages du déploiement de MaaS360

Comment MaaS360 y parvient-il ? Avec Watson, la solution offre un certain nombre d’avantages différents aux utilisateurs de l’entreprise. Les plus importants?

•Fonctions basées sur l’intelligence artificielle

MaaS360 se distingue de bon nombre de ses concurrents grâce à son intégration de l’intelligence artificielle. IBM Security MaaS360 fonctionne avec la plateforme Watson d’IBM qui exploite l’intelligence artificielle pour renforcer l’efficacité du modèle Zero Trust. En travaillant sur cette fondation, la solution est en mesure de traiter les grandes quantités de données générées par les protocoles d’accès et de les traduire en informations exploitables qui soutiennent la sécurité à l’échelle de l’entreprise.

•Détection et atténuation des menaces

À mesure que le nombre d’utilisateurs, d’appareils et de lieux augmentent, les équipes de gestion doivent faire face à un profil de menace de plus en plus diversifié. Pour cela, il faut plus qu’un simple protocole d’accès. Les entreprises ont besoin d’une solution intelligente qui cible et détecte activement les menaces, et y remédie avant que les dommages ne se produisent. C’est là que MaaS360 entre en jeu. Cette solution offre de puissantes capacités de détection et d’atténuation des menaces, même sur un réseau de plus en plus diversifié d’appareils et de terminaux.

•Conformité globale

Les exigences réglementaires évoluent rapidement. En fait, elles doivent évoluer rapidement pour suivre le développement de la technologie et le profil des menaces auxquelles sont confrontés les utilisateurs et les entreprises. C’est certainement une bonne chose, mais cela complique la vie des entreprises qui cherchent à rester du bon côté de la loi. MaaS360 rend cela possible, en protégeant les données de l’entreprise à tous les niveaux et en restant au fait de l’évolution des exigences de conformité. En déployant des conteneurs d’applications, MaaS360 contrôle l’accès et la sécurité des données tout en assurant une productivité maximale sur le réseau.

•Gestion des terminaux

Certains chefs d’entreprise peuvent être réticents à l’idée de procéder à une refonte complète de leurs anciens systèmes et de leur infrastructure existante. De tels changements ont tendance à être coûteux et peuvent désorganiser les organisations, ce qui rend difficile pour les équipes de gestion de quantifier les avantages. MaaS360 est conçu pour éviter cela, en s’intégrant à l’infrastructure existante pour faciliter le déploiement de la solution. La plateforme est également évolutive, de sorte que les terminaux peuvent être ajoutés à la configuration et gérés via la plateforme basée sur le cloud. L’idée est d’offrir aux propriétaires d’entreprises un chemin vers une sécurité et conformité maximales sans se laisser distraire par des obstacles en cours de route.

Adoptez la nouvelle génération de gestion des terminaux et de contrôle d'accès avec IBM

Grâce à des solutions telles que MaaS360 et Watson, IBM est à la pointe des meilleures pratiques en matière de gestion des terminaux et de sécurité des accès à distance. Il est crucial pour les chefs d’entreprise d’aujourd’hui de rester proactifs, préventifs et pleinement engagés avec les menaces environnantes et la gamme de produits IBM fournit les outils nécessaires à cette fin.

Notre équipe est là pour vous aider à construire vos défenses de cybersécurité sans compromettre la productivité et l’excellence opérationnelle. En tant que partenaire Platinum d’IBM, nous sommes parfaitement positionnés pour vous aider à trouver et à mettre en œuvre ces solutions de pointe. Connectez-vous avec notre équipe, construisez votre infrastructure de sécurité et de gestion des terminaux, et bénéficiez d’un support d’experts.

Nous proposons IBM MaaS360 avec Watson, ainsi que d’autres solutions conçues pour renforcer la sécurité et les capacités. Contactez l’équipe pour commencer ou consultez les spécifications des produits sur notre site.