La pandémie de COVID-19 a eu un impact massif sur la façon dont les organisations interagissent avec leurs employés, leurs partenaires et leurs clients. L’un des plus grands changements que nous avons pu noter est le passage brutal au travail à distance à la suite de la mise en place de restrictions de déplacement et de regroupement. Selon le Pew Research Center, environ 70 % des employés travaillent actuellement à domicile, du moins la plupart du temps. La majeure partie de ces télétravailleurs sont novices en ce qui a trait au travail à distance. Leurs employeurs sont rarement plus avancés.

Le problème du travail à distance est qu’il élargit considérablement la surface de cyberattaque, introduisant de nouveaux risques de cybersécurité que de nombreuses organisations ne sont pas préparées à affronter. En 2020, au plus fort de la pandémie et du travail à distance, les incidents liés aux cyberattaques ont explosé dans tous les secteurs. Le rapport sur les menaces mondiales de 2021 montre une augmentation spectaculaire des activités d’intrusion interactive tout au long de l’année. D’autres rapports dressent le même tableau : un pic inquiétant d’attaques par logiciels malveillants, d’ingénierie sociale et de ransomware. La raison principale? Les défis de sécurité induits par le travail à distance.

Le rôle de la confiance dans la cybersécurité

De nombreux experts et analystes en sécurité citent la faible sensibilisation aux menaces, la numérisation rapide et l’inadéquation des mesures de sécurité comme étant les principales raisons derrière les menaces qui pèsent sur le travail à distance. En effet, tout cela fait partie du tableau. Mais si vous regardez de plus près, vous constaterez que le travail à distance n’est pas en soi responsable de la cybercriminalité galopante. La vérité est que les organisations ont accordé une trop grande confiance à leurs employés, à leurs partenaires et à leurs clients alors qu’ils ne le devraient pas. Le travail à distance ne fait qu’exposer cette erreur et la transforme en une vulnérabilité critique.

Plus de 80% des violations de données qui ont eu lieu en 2020 ont impliqué un élément humain. Cela inclut les menaces d’initiés, la négligence ainsi que les erreurs innocentes de personnes de confiance ayant un certain niveau d’habilitation de sécurité.

En matière de cybersécurité, la confiance détermine essentiellement qui ou quels appareils ont accès aux actifs numériques protégés. Mais faites-vous confiance à la légitimité de chaque tentative de connexion à un compte ou à la présence de chaque appareil connecté à votre réseau ? Lorsque les employés travaillent à domicile, la confiance joue un rôle encore plus important dans l’atténuation des risques, car vous ne savez jamais qui peut se trouver à l’autre bout d’un compte utilisateur ou d’un appareil.

Une confiance mal placée peut être dangereuse et coûteuse. Aujourd’hui, la solution la plus efficace au problème de la confiance est l’adoption d’un cadre de sécurité Zero Trust.

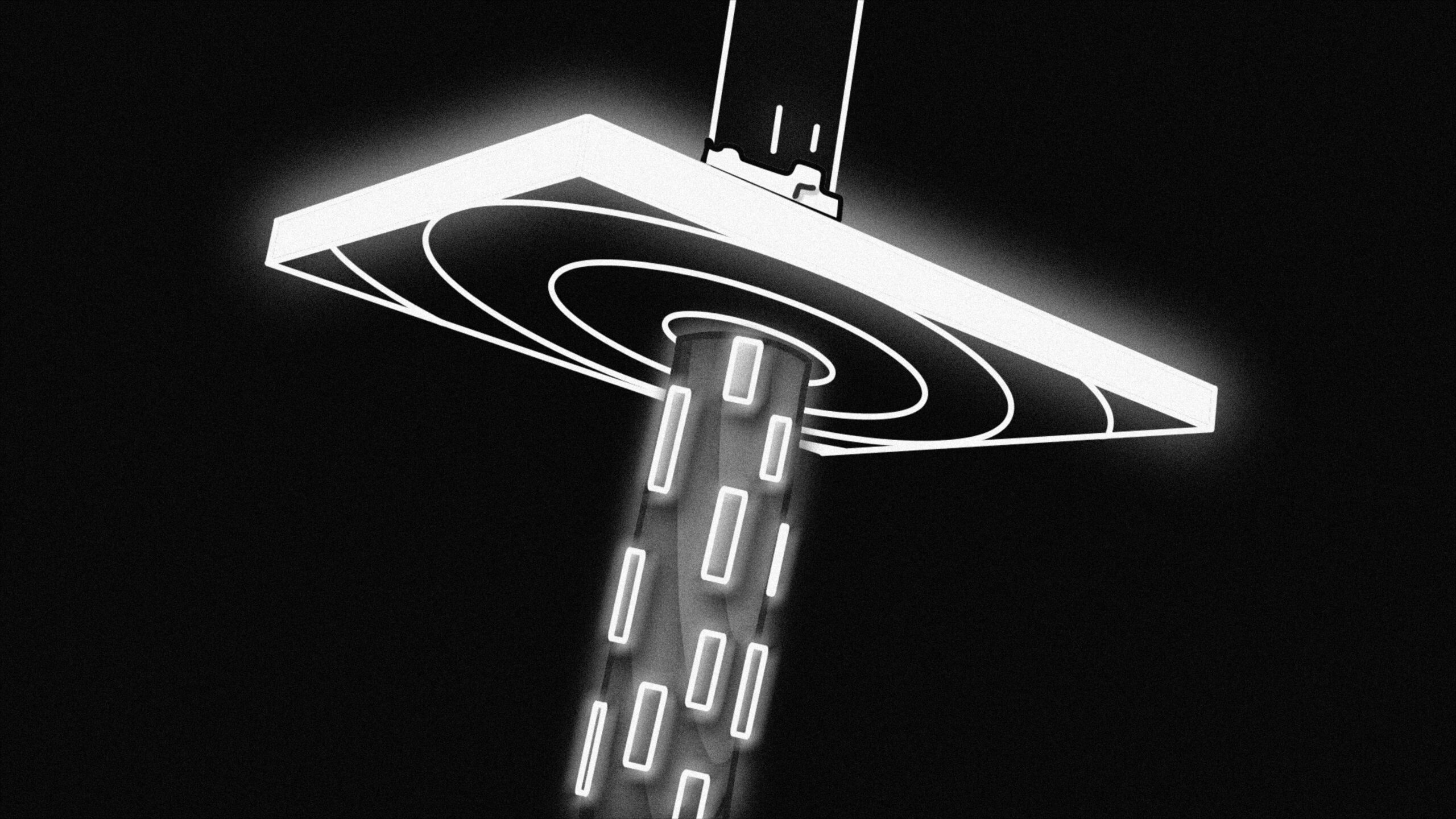

Qu'est-ce que la confiance zéro ?

Comme son nom l’indique, Zero Trust, ou confiance zéro en français, est une architecture de sécurité défensive qui ne fait confiance à personne et à aucun appareil sans vérification. C’est un principe qui suit une règle simple : « ne jamais faire confiance, toujours vérifier », par opposition à « faire confiance et vérifier ».

Le modèle de sécurité Zero Trust a été créé en 2010 par John Kindervag, un expert renommé en cybersécurité, alors qu’il était vice-président et analyste principal de Forrester Research. Depuis lors, le concept a été largement popularisé par les principales entreprises de technologie et de sécurité et mis en œuvre en tant que cadre de cybersécurité dans d’innombrables organisations, y compris le gouvernement fédéral américain.

Kindervag s’est rendu compte que la confiance était une faille de sécurité béante et pour l’éliminer, a conçu cette nouvelle approche de la protection des données. L’architecture conventionnelle de cybersécurité suppose à tort que l’on peut faire confiance à tout ce qui se trouve à l’intérieur du réseau d’une organisation. Ce modèle de confiance brisé implique également que les dispositifs et les identités des utilisateurs ne sont pas compromis et que l’on peut faire confiance aux utilisateurs pour agir de manière responsable, ce qui n’est pas toujours le cas, surtout avec des employés travaillant à domicile.

Les principes et les technologies du Zero Trust

L’approche Zero Trust ne modifie pas la fiabilité d’un système, d’un appareil ou d’un utilisateur ; au contraire, elle élimine complètement la confiance en tant que marqueur de cybersécurité. Pour ce faire, elle s’appuie sur un certain nombre de techniques et de technologies, notamment :

1. Empêcher les mouvements latéraux au sein d’un réseau

Une partie de l’architecture « Zero Trust » est conçue pour arrêter les menaces dans leur élan. Empêcher les mouvements latéraux signifie créer des barrières entre différents segments clés d’un même réseau. Si une menace parvient à pénétrer dans le réseau par un nœud, l’accès segmenté l’empêche de se propager aux autres systèmes. Il y a deux façons principales d’y parvenir :

• Microsegmentation

La microsegmentation est une sorte d’approche de sécurité réseau de type « diviser pour mieux régner ». Elle consiste à diviser de grands périmètres en petites zones sécurisées indépendamment. Cela permet de maintenir un accès et une protection séparés pour les différentes parties d’un réseau. Cela signifie que les entités affectées à une zone ne peuvent pas passer à d’autres zones.

• Accès avec le moins de privilèges possible

L’accès avec le moins de privilèges possible est un principe de sécurité courant de l’approche Zero Trust. Les organisations qui adhèrent à ce principe accorde le moins d’autorisations d’accès possible à un appareil ou à un utilisateur en fonction des ressources dont il a besoin pour accomplir sa tâche. Par exemple, un comptable n’a pas à accéder à des informations sur les clients et ne devrait donc pas avoir le droit de visualiser ou de manipuler ces données. Il en va de même pour les appareils, les applications logicielles et les services web.

2. Contrôle et surveillance en temps réel de l’accès aux dispositifs

Une grande partie de l’approche Zero Trust repose sur la surveillance continue en temps réel d’un réseau et de ses connexions. En fait, la découverte des appareils et la protection de l’accès constituent le cœur même de l’architecture Zero Trust. Celle-ci exige que tous les appareils qui tentent d’accéder à un réseau ou qui y sont déjà connectés soient constamment surveillés et authentifiés de manière répétée. En général, il faut pour cela des systèmes de surveillance intelligents du réseau, capables de distinguer les utilisateurs légitimes des imposteurs grâce à une analyse comportementale.

3. Authentification multifactorielle (MFA)

L’authentification traditionnelle par nom d’utilisateur et mot de passe ne suffit pas dans le modèle de sécurité « Zero Trust ». L’authentification multifactorielle est une méthode plus sûre et plus minutieuse pour accorder l’accès aux utilisateurs. Elle utilise au moins deux éléments de preuve pour vérifier avec précision l’identité d’un utilisateur. Généralement, ces éléments peuvent être un objet qu’il possède ou connaît, sa localisation et même son comportement.

Démarrer avec Zero Trust

La mise en œuvre d’un modèle de sécurité Zero Trust commence par un plan. Vous ne pouvez pas intégrer des technologies telles que la MFA et la microsegmentation dans votre cadre de sécurité si vous ne disposez pas d’une stratégie solide. De plus, chaque organisation a une empreinte TI unique qui détermine la façon dont elle définit ce qu’est la confiance. Commencez par auditer l’ensemble de votre infrastructure informatique et développez des moyens d’appliquer l’idée que rien ni personne ne doit être digne de confiance sans vérification.

Rappelez-vous, l’objectif de l’approche Zero Trust est d’être aussi granulaire que possible. Vous n’atteindrez peut-être pas une confiance zéro totale dans toute l’organisation, mais l’important est de se concentrer sur les domaines qui comptent vraiment. Ces domaines sont les suivants :

- Gestion de l’accès

- Découverte des appareils et des utilisateurs

- Visibilité du réseau

- Vérification de l’identité

- Contrôle des privilèges

Par ailleurs, les problèmes de conformité, les systèmes existants et la facilité d’utilisation peuvent faire obstacle à la mise en place complète d’un cadre de sécurité Zero Trust. Mais ce n’est pas un problème tant que tous les points d’accès et scénarios critiques sont suffisamment couverts par des mesures robustes.

Adopter une stratégie de sécurité Zero Trust peut sembler compliqué et difficile, mais c’est relativement simple lorsqu’on travaille avec le bon partenaire et les bonnes solutions de sécurité. Le service IBM Security Zero Trust est un excellent point de départ. Vous pouvez déployer les solutions robustes d’IBM en fonction de vos priorités de sécurité, telles que la sécurité du cloud, la protection contre les menaces d’initiés et la sécurité du travail hybride. Et la bonne nouvelle, c’est que nous pouvons vous aider à planifier la meilleure approche de sécurité et à mettre en œuvre toutes les solutions pertinentes pour soutenir une politique Zero Trust pratique pour votre organisation.