Les cyber menaces évoluent rapidement, ce qui pousse les entreprises à travailler d’arrache-pied afin de ne pas se laisser dépasser. Malheureusement, simplement essayer de suivre la cadence de changement des menaces numériques peut s’avérer insuffisant. Les entreprises qui tentent frénétiquement de maintenir leur sécurité et fiabilité risquent au contraire de s’exposer à davantage de menaces.

La règle d’or pour les entreprises est de toujours garder une longueur d’avance. Ainsi, plutôt que de se contenter de lutter pour garder la tête hors de l’eau, les organisations identifient et atténuent plutôt les menaces de manière proactive, avant même qu’elles ne surviennent. Mais faut-il s’y prendre ?

Les fournisseurs de sécurité tels qu’IBM préconisent une approche complète et intégrée de la cybersécurité. Il s’agit d’une stratégie unifiée dans laquelle les données peuvent circuler facilement entre les différentes solutions de cybersécurité, ce qui garantit une vision complète et en temps réel des profils et des statuts. Il s’agit également d’une approche transparente, sans points faibles ni zones de vulnérabilité. Tous les terminaux sont protégés au même degré élevé

Le système immunitaire de la sécurité

Une solution unifiée et complète de protection contre les cyber menaces reflète les processus et les protocoles que nous pouvons observer dans le monde naturel. En fait, un bon exemple de ce système naturel en action est le système immunitaire humain. Celui-ci peut être décrit comme un ensemble harmonieux de processus qui maintiennent de manière proactive la santé et le bien-être du reste du corps.

Les infections sont détectées et le corps apprend à reconnaître les alertes. Par la suite, le corps s’efforce d’atténuer ces infections et conserve les données cruciales nécessaires afin de combattre les agents pathogènes et les maladies futurs. Différentes parties du corps travaillent ensemble pour repérer les signes d’infection et monter une défense harmonieuse et proactive.

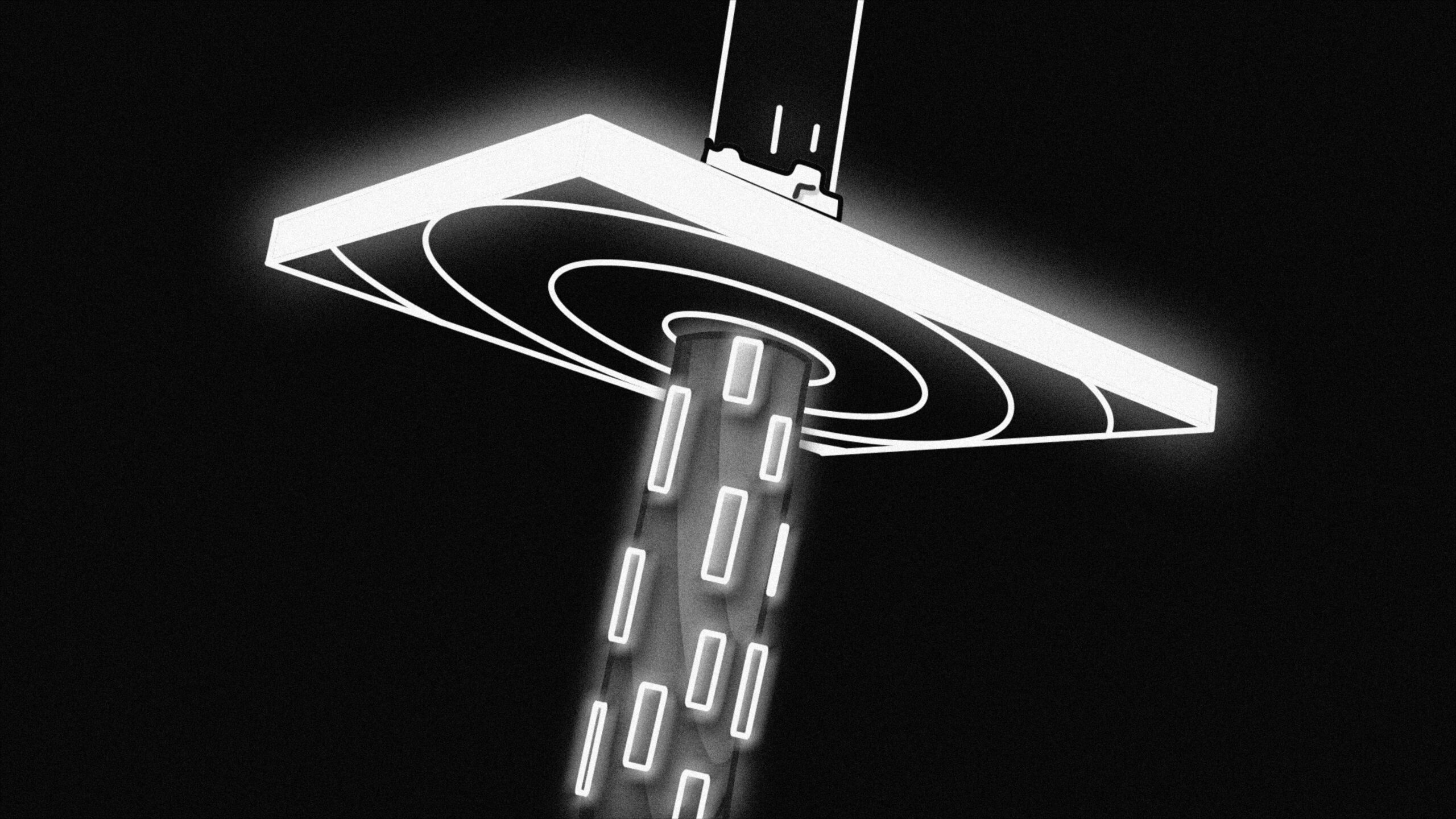

S’inspirant de ce concept, IBM a développé son propre système immunitaire appelé le « IBM Security Immune System », poussant ainsi vers un changement culturel dans la façon dont nous abordons la cybersécurité. Avec plus de 1 200 fournisseurs de produits dans un marché saturé, il est facile pour les propriétaires d’entreprises de se retrouver à travailler avec une configuration granulaire et distribuée qui laisse place à un manque de communication et de collaboration entre les différentes solutions.

Le système immunitaire de sécurité d’IBM propose une solution à ce problème en rassemblant le traitement et l’analyse des données, les applications de sécurité, les stratégies mobiles, l’intelligence sur les cyber menaces, l’identité et les accès et plusieurs autres composantes faisant partie de vos initiatives en sécurité. Toutes ces composantes sont reliées par un centre d’orchestration et d’analyse de la sécurité, ce qui permet d’obtenir une stratégie de sécurité holistique et complète.

Des stratégies intégrées pour relever le défi de la cybersécurité

La cybersécurité est l’un des plus grands défis auxquels sont confrontées les entreprises modernes, car les profils des menaces évoluent et se développent à un rythme effrayant. Les propriétaires d’entreprises ont identifié les domaines suivants comme étant leurs plus grands défis actuels :

- 45 % des propriétaires d’entreprises ont déclaré que leur principal défi était la réduction du temps moyen de réponse et de résolution des incidents.

- 41% ont décrit l’amélioration continue des analyses de sécurité comme leur plus grand défi.

- 40 % ont cité le fait de se tenir au courant des nouvelles menaces et vulnérabilités.

- 31% ont dit le fait de combler une pénurie de personnel qualifié en matière de cybersécurité.

- De plus, 52 % des propriétaires d’entreprises ont déclaré que le principal défi qu’ils doivent relever au cours des deux ou trois prochaines années est d’améliorer l’analyse de leurs menaces.

Malgré ces défis, la situation s’est améliorée. En effet, 80 % des propriétaires d’entreprises indiquent que la vitesse à laquelle leur compagnie répond aux incidents s’est considérablement accélérée au cours des deux dernières années, s’améliorant de 16 % en moyenne. Une grande partie de cette amélioration est due à une approche de plus en plus unifiée et intégrée de la cybersécurité. Cependant, ces statistiques nous indiquent qu’il reste encore du chemin à parcourir avant que les entreprises soient en mesure de relever leurs défis en matière de sécurité de manière efficace et proactive.

La clé est d’aborder la cybersécurité de manière holistique. En reconnaissant que tous les aspects de la cybersécurité sont liés et qu’aucun aspect individuel ne peut se permettre de rester isolé du reste, les entreprises peuvent commencer à opérer le changement conceptuel nécessaire pour moderniser leur stratégie de sécurité.

C’est ce type de changement qu’IBM cherche à encourager avec son approche de système immunitaire.

Les risques de la non-intégration en matière de cybersécurité

Lorsque votre entreprise met en place son dispositif de cybersécurité, il faut absolument qu’elle évite de tomber dans la granularité ou d’isoler ses composantes clés. La plupart des entreprises sont déjà confrontées à des défis stratégiques importants et mettre en place un ensemble disparate d’éléments de sécurité ne permettra non seulement pas de relever ces défis, mais risquera d’accroître la vulnérabilité de l’entreprise.

- Le cloisonnement des données entrave la réponse

Lorsqu’il s’agit de relever des défis en matière de sécurité, vos données représentent toujours un élément critique puisqu’elles fournissent la vision et la compréhension nécessaires pour combattre les menaces. Toutefois, en l’absence d’intégration entre les différentes composantes de votre stratégie, les données se heurtent à des obstacles et des inefficacités. Lorsque le cloisonnement des données se produit, les informations ne peuvent pas circuler librement entre les différentes composantes du système et il est très difficile d’organiser une réponse sérieuse aux menaces.

- Des composantes isolées qui ne sont pas adaptées à leur fonction

L’idée d’une solution avec des composantes robustes existantes de manière isolée est dépassée. Dans le monde moderne des menaces, il n’existe pas de solution unique et rapide. Au contraire, les composantes doivent être hautement spécialisées, c’est-à-dire conçues pour relever des défis spécifiques avec des niveaux élevés d’efficacité et d’efficience. En d’autres termes, une composante efficace n’existe pas de manière isolée et les canaux de communication et de collaboration entre les différentes composantes de sécurité sont essentiels à la réussite globale.

- Points de faiblesse et de vulnérabilité

Le principal problème d’un système non intégré est peut-être la couverture. Vous ne placeriez pas des bâches imperméables côte à côte en espérant qu’elles vous protègent de la pluie. La solution serait de placer les bâches imperméables de façon à ce qu’elles se chevauchent, scellant ainsi toutes les coutures et tous les joints pour éviter les fuites. Il en va de même pour votre solution de cybersécurité : des chevauchements et un renforcement sont nécessaires pour éliminer les vulnérabilités de tous les terminaux.

Unifiez votre stratégie de cybersécurité avec IBM

En tant que partenaire platine d’IBM, nous aidons les chefs d’entreprise à adopter une approche plus proactive, positive et prédictive de la sécurité grâce à des solutions de bout en bout d’IBM. Avec ces solutions à vos côtés, une stratégie intégrée de cybersécurité est à portée de main